工場セキュリティガイドラインに沿った対策の進め方

【経産省/IPA準拠】

近年、工場のサイバー攻撃被害は、製造業にとって無視できないリスクとなりました。

「うちは大丈夫だろうか」「取引先から対策を求められているが、具体的に何をすればいいのか」と、不安や焦りを感じている責任者の方もいるのではないでしょうか?

工場のセキュリティ対策は、ウイルスソフトを入れるだけで解決できるほど単純な話ではありません。

IT(情報)とOT(現場の設備)の両面を理解し、現場の運用に即した「守りの仕組み」を整える必要があります。

そこで本記事では、経産省やIPAの最新ガイドラインをもとに、工場に求められるセキュリティについて解説します。

この記事でわかること

- 工場セキュリティガイドラインの正しい進め方(経産省/IPA準拠)

- なぜ今「物理的」な防犯と「デジタル」な対策の両方が必要なのか

- 自社の現場に合わせた「実戦的なガイドライン」の作り方

後半では、対策の負担を劇的に減らし、効果が出やすい「UTM」や「防犯カメラ」の活用法も紹介します。

工場セキュリティガイドラインとは?

工場の安全を守るためには、まず国が定めた公的な基準を正しく理解することが重要です。

ガイドラインが何を目的とし、どの範囲をカバーしているのかを正しく把握しましょう。

ここで解説すること

- 「工場セキュリティガイドライン」の定義と目的

- 工場セキュリティガイドラインの対象範囲

- ITセキュリティとOTセキュリティの相違点

「工場セキュリティガイドライン」の定義と目的

工場セキュリティガイドラインとは、経済産業省が策定した、製造業がサイバー攻撃に備えるための指針です。

工場がネットに繋がる「スマート工場化」が進む中、従来のIT対策だけでは工場の稼働(OT)を守りきれなくなっています。

そのため、生産停止や機密漏洩を防ぎ、日本のサプライチェーン全体の信頼性を高めることを目的として策定されました。

工場セキュリティガイドラインの具体的な取り組み例

- 経営層の関与:セキュリティを「現場任せ」にせず、経営課題として予算や体制を確保する

- リスクアセスメント:どの機械が止まると最も被害が大きいかを事前に特定する

このように、ガイドラインは、工場の操業停止リスクを回避し事業を継続するための道しるべです。

工場セキュリティガイドラインの対象範囲

ガイドラインの対象は、工場のPCやサーバー(IT)だけでなく、制御機器(OT)やそこで働く「人・組織」のルールまで多岐にわたります。

というのも、サイバー攻撃はネットワークの隙間、管理の甘いUSBメモリ、あるいは無施錠のドアなど、あらゆる弱点を突いてくるからです。

そのため、デジタル・物理の両面をカバーする必要があります。

| カテゴリー | 詳細 |

|---|---|

| 物理的範囲 | サーバー室の入退室制限や、工場内の防犯カメラによる監視 |

| 技術的範囲 | ネットワークの境界を守るUTMの設置や、機器の通信制限 |

| 組織的範囲 | 外部メンテナンス業者の立ち入りルールや、従業員のセキュリティ教育 |

ガイドラインでは「システムだけ」を守るのではなく、工場を取り巻く「環境・人・仕組み」をトータルでガードすることが、求められます。

ITセキュリティとOTセキュリティの相違点

注意すべきは、対象範囲が広くても「ITと同じ対策」を工場にそのまま当てはめることはできない点です。

ITは「情報の漏洩」を防ぐことを重要視しますが、OTは「物理的な停止」を防ぐことが重要です。

違いを理解せずにITの常識を工場に持ち込むと、かえって現場を混乱させる原因になりかねません。

ITとOTで、具体的にどのような違いがあるのかを一覧表にまとめました。

ITセキュリティとOTセキュリティ比較

| 比較項目 | ITセキュリティ | OTセキュリティ |

|---|---|---|

| 最優先事項 | 機密性(情報の保護) | 可用性(止まらないこと) |

| 主な対象 | PC、サーバー、データ | 制御装置、センサー、ロボット |

| 稼働時間 | 平日のみなど、停止が可能 | 24時間365日(停止は困難) |

| 寿命 | 3〜5年(更新が速い) | 10〜20年(長く使い続ける) |

| 被害の影響 | 情報漏洩、社会的信用の失墜 | 生産停止、設備の破損、人身事故 |

したがって、ITとOT、それぞれの特性に合わせたセキュリティ対策が必要になります。

なぜ今、工場セキュリティが重要なのか

かつて工場は、外部ネットワークと切り離した状態でも稼働できるケースが多くありました。

しかし近年は、IoT化や遠隔保守、クラウド連携など「つながる工場」が一般化し、以前とはリスクの性質が変化しています。

そこでここでは、なぜ今対策が必要なのかを4つの視点で整理しました。

工場セキュリティが今、重要な理由

- IoT化・外部接続・クラウド連携などのリスクが増えた

- サプライチェーンからの要請が強まった

- 物理侵入リスクも顕在化した

- デジタル対策をすり抜ける「アナログな持ち出し」リスクも増えた

IoT化・外部接続・クラウド連携などのリスクが増えた

工場のIoT化や外部接続が進み、サイバーリスクは確実に拡大しているため、セキュリティ対策が重要視されています。

生産設備や制御システムがネットワークにつながることで、外部から侵入される可能性が生まれるためです。

利便性が高まる一方、攻撃経路も増えています。

工場でIT化が進むサイバーセキュリティリスク

- 保守点検用のリモートアクセス回線からの侵入

- セキュリティ対策が不十分な古いOSを搭載した制御端末

- クラウドサーバーに蓄積された製造データの漏洩

デジタル化が進んだ工場ほど、UTM(統合脅威管理)などの導入による入り口対策が欠かせません。

サプライチェーンからの要請が強まった

工場のセキュリティ対策は自社を守るためだけでなく、取引先とのビジネスを継続するための必須条件となってきています。

攻撃者が大手企業を狙う際、セキュリティの甘い関連企業やサプライヤーを踏み台にして攻撃を仕掛けるケースが増えているからです。

たとえば、2025年には大手企業のアサヒビールやアスクルがサイバー攻撃を受けましたが、業務委託先から侵入された可能性もあるとされています。

参考:日経新聞「サイバー攻撃、アスクル報告書から見えてきた「強化すべき対策」

このように自社が攻撃の踏み台にならないよう、信頼を守るための対策が求められています。

物理侵入リスクも顕在化した

工場においては物理的な侵入による被害も対策する必要があります。

高度なネットセキュリティを設置していても、悪意のある人物が敷地内に侵入し、直接機材に触れられてしまえば防ぎようがありません。

侵入犯によるサイバーセキュリティリスク

- 業者を装った不審者によるサーバー室への立ち入り

- USBメモリなどの記録媒体を使ったウイルス混入やデータ窃取

- 管理の行き届かない裏口や窓からの侵入

デジタルな防御だけでなく、防犯カメラによる24時間の監視や入退室管理システムといった物理的な対策も行う必要があります。

デジタル対策をすり抜ける「アナログな持ち出し」リスクも増えた

工場のセキュリティは、技術的な対策だけでなく、紙やスマホなど人の行動による情報持ち出しにも注意が必要です。

工場は作業動線が広く、外部来訪者や委託先も入りやすいため、気づきにくい漏えいが起こり得ます。

情報漏洩の抜け道となるアナログ持ち出し

- PC画面や図面をスマートフォンで撮影する

- 紙の帳票・手順書・検査記録を持ち出す

- USBメモリにデータを移して持ち出す

- 口頭やチャットで機微情報を共有してしまう

システムでは検知できない不正を防ぐには、

参考にすべき公的ガイドライン一覧

工場セキュリティ対策を進めるうえで、参考にしたいのが公的機関が公開しているガイドラインです。

ここでは、実務で参考にされることが多い代表的なガイドラインを紹介します。

工場のセキュリティガイドラインで参考にする公的機関

- 経済産業省

- IPA(独立行政法人 情報処理推進機構)

経済産業省のセキュリティガイドライン

工場セキュリティ対策の全体像を押さえるなら、経済産業省のガイドラインが参考になります。

このガイドラインは、スマート化やDXの進展に伴い、インターネット接続が不可欠となった工場システムのセキュリティ対策を体系化したものです。

経済産業省のセキュリティガイドラインで提示されていること

- 具体的な検討ステップ

- 技術的・運用的な対策項目

- 保護対象の整理方法

- PDCAサイクルの構築

加えて、工場がセキュリティ対策に取り組みやすいよう、チェックリストや調達仕様書のテンプレートなどの付録資料も提供されています。

IPA(独立行政法人 情報処理推進機構)

より具体的な対策を知りたい場合は、IPAの資料も参考にしてみてください。

実践的な訓練の設計と実施方法が詳しく解説されています。

IPAの資料に記載されているのは、次のような内容です。

IPAのセキュリティガイドラインで提示されていること

- 現場責任者も参加するロールプレイング型訓練を推奨

- 検知〜初動対応までのスピードと判断力を鍛える方法

- 訓練後の振り返りをBCP(事業計画)に反映し、改善を回すサイクルを推奨

工場のセキュリティ対策をするにあたって、考え方や現場への実装までを学べます。

経済産業省ガイドラインの3ステップで進める

経済産業省のガイドラインでは、3つのステップで構成されています。

これに沿って進めることで、自社のセキュリティレベルを引き上げることが可能です。

ここでは経済産業省ガイドラインに沿って、工場のセキュリティを強化する方法を各工程ごとに詳しく解説していきます。

経済産業省ガイドラインの3ステップ

- ステップ1:現状把握

- ステップ2:対策立案

- ステップ3:実行・運用

ステップ1:現状把握

工場セキュリティ対策は、まず「今どこまでできているか」を正しく把握することから始まります。

現状を整理しないまま対策を進めると、重要なリスクを見落としたり、過剰・不足な対策になりやすいためです。

ここでは、現状把握で押さえるべき観点を整理します。

内外要件を洗い出す

まずは、自社を取り巻く内外の要件を整理しましょう。

工場の立場や環境によって、求められるセキュリティ水準は異なります。

セキュリティに関する内外の状況を把握し、ステップ2以降で「何をどうやるか」を決めます。

チェックするべきこと

- 業界・取引先からのセキュリティ要請はあるか

- 法令・ガイドラインへの対応は進んでいるか

- 工場の規模や操業形態はどの程度か

業務と重要度の判定を行う

次に、工場内の業務を洗い出し、重要度を判定します。

優先順位を決めながら、各業務を整理していきましょう。

守るべき業務を見極めることで、効率的に対策できます。

優先順位を決めるポイント

- 停止すると操業に直結する業務

- 情報漏えい時の影響が大きい業務

- 外部と接続している業務

資産・データ・ゾーンを整理する

整理を行う際は、以下の表のように資産の特性ごとに分類すると、対策する優先順位をつけやすいです。

資産とネットワークの境界を明確にすることで、どこに重点的な防御を施すべきかが一目で判断できるようになります。

整理する際のポイント

| 分類項目 | 具体的な内容 | 整理のポイント |

|---|---|---|

| IT資産 | 事務用PC、ファイルサーバー | インターネット接続の有無を確認する |

| OT資産 | PLC(制御装置)、産業用ロボット | 生産ラインへの影響度で重要度を決める |

| 重要データ | 設計図面、顧客情報、製造手順 | どこに保管され、誰が触れるかを特定する |

| ゾーン | 事務所エリア、製造ラインエリア | 境界に防御壁(UTM等)を置く準備をする |

ステップ2:対策立案

把握した現状をもとに、自社に合った対策を設計します。

ガイドラインはあくまで指針であり、自社環境に合わせた調整が必要です。

ここでは、対策立案の考え方を整理します。

対策方針の策定

現状把握の結果を受け、自社がどのような基準でセキュリティを守るのかという「基本方針」を決めます。

一貫したルールがないと、対策が場当たり的になり、効果が半減してしまうからです。

具体的な方針を策定する際には、以下のような項目を盛り込み、社内で共有することが重要です。

- 経営層が主導するセキュリティ目標の設定

- 対策に必要な予算の割り当てと、専任チームの設置

- 万が一のトラブルが発生した際の責任所在と報告ルートの確定

このように組織としての意思を統一することで、現場の従業員まで迷いなく対策に取り組めます。

システム面の対策

工場のセキュリティを向上するには、ネットワークやシステム構成の対策も必要です。

以下のツールや手法を活用することで、ネットワークの境界を効率的に守れます。

システム面の対策は、工場セキュリティでも重要です。

ネットワークに関する主なセキュリティ対策

| 対策ツール | 主な役割 |

|---|---|

| UTM(統合脅威管理) | 外部からの不正侵入を遮断し、内部からのウイルス送信を防ぐ |

| ネットワーク分離 | 重要な生産ラインを事務用Wi-Fiから切り離し、被害拡大を防ぐ |

| 資産管理ソフト | 許可されていないPCやUSBメモリの接続を自動で検知・制限する |

物理面の対策

物理的な防犯対策も同時に検討します。

以下のような設備を導入して「物理的に近づけない・記録に残す」環境を作ります。

また、物理セキュリティの導入は、内部不正を起こす心理を抑制する効果も期待できます。

サイバーと物理を切り離さずに考えることが重要です。

工場の物理セキュリティに役立つ設備

- 防犯カメラ: 入口やサーバー室、重要ラインを監視し、不正の抑止と記録を行う

- 入退室管理システム: ICカード等で「いつ誰が入ったか」を記録し、侵入を防ぐ

ステップ3:実行・運用

セキュリティ対策は、導入して終わりではありません。

日々の運用を通じてセキュリティを形骸化させず、万が一の事態に備えて自社の対応力を向上させる必要があります。

ライフサイクル運用

ライフサイクル運用とは、システムや機器の導入から廃棄までを、一貫した計画で管理・運用することです。

工場等の設備は稼働期間が10〜20年と長く、時間の経過とともに老朽化やセキュリティの脆弱性が生じます。

そのため、全期間を通じて適切にケアし続けることが重要です。

工場セキュリティの安全を維持するライフサイクル運用

- 導入時: 初期設定の変更と資産台帳への登録

- 稼働時: 稼働状況の監視と計画的なパッチ適用

- 老朽化: サポート終了後の保護策の検討

- 廃棄時: 機密データの完全消去と適切な処分

サプライチェーン対応

自社の守りを固めるのと同時に、取引先や委託先を含めたネットワーク全体でセキュリティ水準を維持する取り組みが求められます。

大手企業における被害事例からも分かる通り、自社がどれほど堅牢でも、セキュリティの甘い「委託先」を踏み台にして侵入されるケースが急増しているからです。

ビジネスパートナーと協力してリスクを低減させるには、次のような具体的なアクションが効果的です。

こうした「チェーン全体で守る」という姿勢を持つことが、自社を守るだけでなく、取引先からの信頼を勝ち取ることにもつながります。

工場セキュリティの安全を維持するライフサイクル運用

- 委託先に対して定期的なセキュリティチェックシートの提出を求める

- 契約の更新時に、情報漏洩が発生した際の報告義務や損害賠償を明記する

- 重要データを扱う外注業者に対し、必要に応じて現地監査を実施する

インシデント対応と訓練

インシデント対策とは、サイバー攻撃やシステム障害などのトラブルが発生した際、被害の拡大を防ぎ、正常な状態へ復旧させるための対応策です。

防御を固めても攻撃は完全には防げません。

万が一の発生時に「何をすべきか」が明確でないと、被害が広がり、工場の長期停止や信頼失墜などの致命的な損害を招く恐れがあります。

備えるべきインシデントへの対策

- 検知: 異常な通信や設備の誤作動をいち早く見つける

- 隔離: 感染したPCをネットワークから切り離し、被害拡大を防ぐ

- 復旧: バックアップからデータを戻し、生産ラインを再起動する

- 調査: 原因を分析し、同じトラブルが起きないよう対策を練る

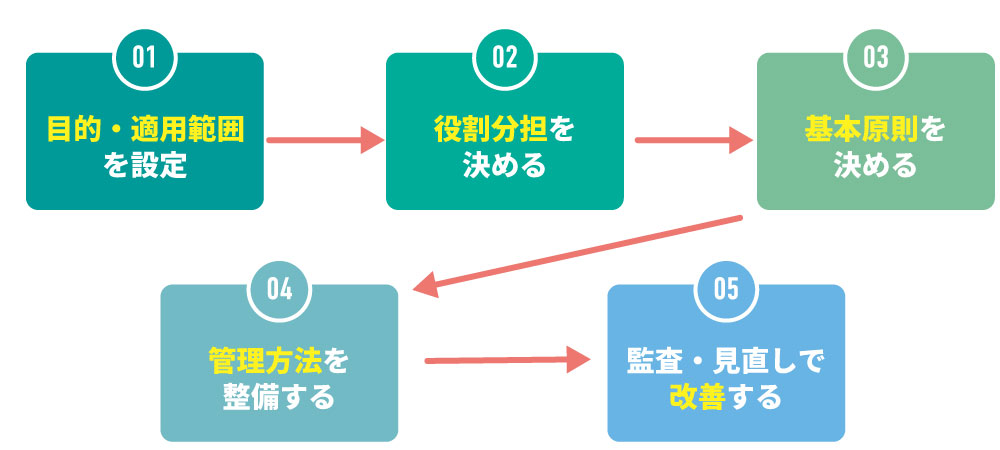

自社で「工場セキュリティガイドライン」を作成する手順

公的ガイドラインを理解しても、そのままでは自社の現場に適用しにくいケースが多いです。

ここでは、経産省やIPAの考え方をベースに、自社用の工場セキュリティガイドラインを形にしていく手順を整理します。

自社用セキュリティガイドラインを作成する工程

- 目的・適用範囲を設定する

- 役割分担を決める

- 基本原則を定める

- 管理方法を整備する

- 監査・見直しで改善する

1. 目的・適用範囲を設定する

まずは、ガイドラインを「何のために」「どこまで」適用するのかを明確にします。

目的や範囲が曖昧だと、運用が担当者次第になり、現場で定着しにくくなるためです。

ポイント

- 生産停止や情報漏えいを防ぐことを目的にする

- 対象を特定の工場/全拠点にする

- IT・OT・物理対策を含めるかを決める

目的と範囲を最初に決めることで、ブレなくセキュリティガイドラインを取り入れることができます。

2. 役割分担を決める

ガイドラインを運用するにあたっては、誰が責任を持ち、誰が実務を行うかという役割分担を明確にします。

工場セキュリティはIT部門と製造現場(OT部門)の協力が不可欠であり、責任の所在が不明確だと、有事の際に対応が後手に回ってしまうからです。

IT・OT部門がスムーズに連携するための整理ポイント

| 役割 | 主な担当範囲 |

|---|---|

| 経営層 | 予算の承認、重大なインシデント発生時の最終意思決定 |

| IT・情報システム部 | ネットワーク監視、UTMやウイルス対策ソフトの運用 |

| 工場の現場責任者 | 設備の物理的な管理、現場作業員へのルール周知と徹底 |

| 総務・施設管理 | 入退室管理システムの運用、防犯カメラの設置・管理 |

それぞれの役割を明確にすることで、ITとOTの中間で責任の所在がわかりにくい、セキュリティ上の見落としを防げます。

3. 基本原則を定める

具体的なルールの前に、組織としてのセキュリティに対する姿勢を示す「基本原則」を決めておきましょう。

細かいルールですべての事象をカバーするのは不可能です。

そのため、判断に迷った際に指針となるルールが重要になります。

工場セキュリティにおける基本原則を決めるポイント

- 生産ラインを止めないことを最優先する

- デジタル(システム)と物理(カメラ・施錠)の両面で対策を行う

- 必要な人に、必要な分だけのアクセス権限を付与する

このように根幹となる考え方を浸透させることで、新しい設備が導入された際にも、現場レベルで適切なセキュリティ判断ができます。

4. 管理方法を整備する

基本原則が決まったら、日々の業務で遵守すべき具体的な「管理方法」をマニュアル化します。

現場が「何をすればいいか」を具体的かつ簡潔に示すことで、日常のオペレーションの中にセキュリティ対策が自然と組み込まれるようになるからです。

決めておきたい管理ルール

- 物理的管理: 外部業者の立ち入り制限、USBメモリ等の持ち込み禁止ルール

- 技術的管理: パスワードの定期的な見直し、OSのアップデート手順

- 人子的管理: 定期的なセキュリティ教育の実施、不審なメールの報告ルート

これらの管理項目を現場の作業手順書(SOP)と連動させることで、無理なく継続できる実戦的なガイドラインへと仕上がります。

5. 監査・見直しで改善する

作成したガイドラインは、定期的な監査と見直しを通じて、常にアップデートし続ける必要があります。

攻撃の手口は日々巧妙化し、工場の設備構成も変化するため、一度作ったルールが半年後には通用しなくなることも珍しくないためです。

組織の対応力を高め続けるために、次のような振り返りの機会を設けましょう。

セキュリティガイドラインの見直しポイント

- ルールの守られているか確認(年1〜2回)

- インシデント訓練(疑似攻撃体験)による、緊急時マニュアルの有効性検証

- 経営層による対策予算と方針の再評価

こうしたPDCAサイクルを回し、常に最適な状態へブラッシュアップしていくことで、工場のセキュリティを強化できます。

工場のセキュリティ対策で導入するべきツール

ガイドラインに沿った対策を効率的に進めるためには、適切なツールの導入が重要です。

デジタルと物理の両面から、工場の安全を守るための主要なツールをご紹介します。

工場のセキュリティ対策におすすめのツール

- UTM

- 防犯カメラ

- 入退室管理システム

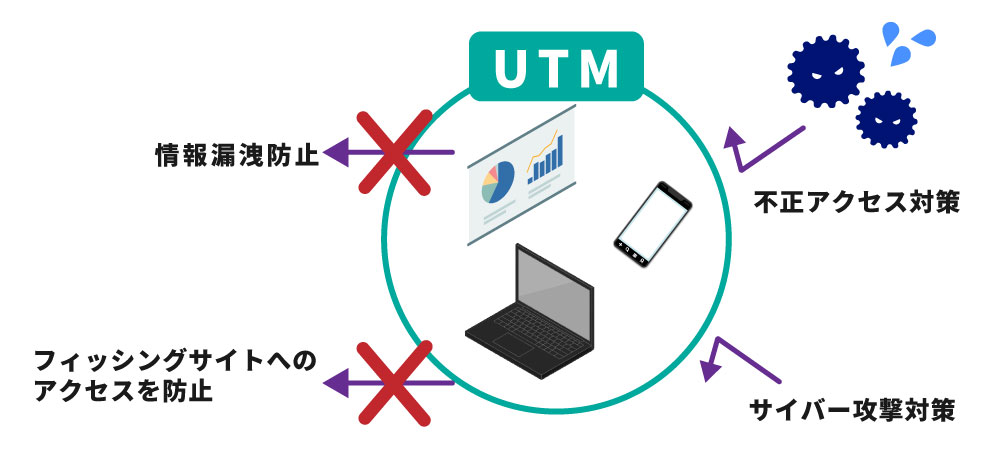

UTM

UTMとは、複数のセキュリティ機能を一つのハードウェアに統合し、ネットワークの入り口で一括管理する情報セキュリティ機器のことです。

巧妙化するサイバー攻撃に対抗するには、多層防御が必要ですが、個別に製品を導入するとコストや管理の手間が膨大になります。

UTMなら1台で包括的に守れるため、特にセキュリティ担当者が少ない中小企業や拠点の多い工場に最適です。

UTMの主な機能

- ファイアウォール: 不正なアクセスを遮断する

- アンチウイルス: 通信経路でウイルスを検知・除去する

- IDS/IPS: ネットワークへの侵入を検知・防御する

- Webフィルタリング: 有害なサイトへの閲覧を制限する

UTMは「これ1台でネットワークに関する複数の脅威に対応できる」ため、効率的かつ強力にネットワークを守るための必須ツールと言えます。

防犯カメラ

防犯カメラは、物理的な侵入や内部不正を防ぐ際に有効です。

「誰かに見られている」という心理的な抑止力が働くほか、万が一トラブルが発生した際にも、録画データが証拠になり、早期解決につながります。

工場のセキュリティに活用する場合、次のような場所に設置すると効果的です。

工場における防犯カメラの主な設置場所と役割

- 出入口・搬入口: 不審な人物や車両の出入りを常時記録する

- サーバー室・事務所: 重要データや管理端末への接触を監視する

- 製造ラインの死角: 意図的な異物混入や機器の不正操作を防止する

- デスクの周辺: スマホによる画面撮影などを抑止する

デジタルな対策をすり抜けるアナログな犯行に対しても、カメラによる監視は強力な防衛手段となります。

入退室管理システム

入退室管理システムは、ICカードや生体認証を用いて「誰が、いつ、どこに入ったか」を正確に記録し、許可のない立ち入りを物理的に制限する仕組みです。

サイバー攻撃の多くは外部からだけでなく、内部の不正操作や不注意からも発生します。

重要なサーバー室や生産ラインの制御盤へのアクセスを制限することで、情報の持ち出しや機材の損壊を防ぎます。

弊社トリニティーは、ITとOTどちらの面からでもセキュリティ対策のサポートが可能です。

お気軽にお問い合わせください。

現地調査・お見積り無料!

工場のセキュリティはおまかせ

チェックリストで現状把握とギャップを可視化する

工場セキュリティ対策を進める際は、感覚や経験だけに頼らず、現状を客観的に把握することが重要です。

チェックリストを使うことで、できている点・不足している点を整理し、次に取るべき行動が明確になります。

ここで解説すること

- チェックリストの活用方法

- 記入の進め方

- つまづきやすいポイント

チェックリストの活用方法

チェックリストは、工場セキュリティ対策の「抜け漏れ」を防ぐために活用します。

対策項目を一覧で確認することで、個人の判断や経験差による見落としを減らせるためです。

まずは、次のような使い方を意識します。

チェックリストの活用ポイント

- IT・OT・物理対策を同じ表で確認する

- 「実施済み/未実施/要検討」で整理する

- 公的ガイドラインの項目を基に作成する

チェックリストは、対策の全体像を俯瞰するために活用しましょう。

記入の進め方

チェックリストは、複数の立場で記入することが重要です。

一人で評価すると、実態とのズレが生じやすいためです。

- 管理部門と現場責任者が一緒に確認する

- 実態に基づいて「できているか」で判断する

- 曖昧な項目はその場でメモを残す

現場目線を取り入れることで、実効性の高い評価になります。

つまづきやすいポイント

チェックリストを進める際、完璧を求めすぎると、現場の負担が大きくなり、対策そのものが頓挫してしまいます。

最初から「すべての項目で満点」を目指さないことが継続のポイントです。

特につまづきやすい以下の点に注意して、柔軟に取り組んでみてください。

工場のセキュリティガイドラインを運用するポイント

- 分からない専門用語はIPAの解説書などを参考にする

- 「できていない」ことを恥じず、現状を正直に記入して改善の糧にする

- 「業務が面倒になる」という現場の声に対し、対策の重要性を丁寧に説明する

まずは「現状を知る」こと自体に価値があると捉え、少しずつ改善していく姿勢を持ちましょう。

よくある質問

最後に工場のセキュリティガイドラインについてよくある質問を紹介します。

- 工場のセキュリティ対策には何がありますか?

- 工場のセキュリティ対策には、サイバー対策と物理対策の両方があります。

具体的には、UTMやネットワーク分離などのIT・OT対策、防犯カメラや入退室管理による物理防犯、さらに持ち込みルールや教育など人的対策が挙げられます。

これらを組み合わせて進めることが重要です。 - セキュリティガイドラインとは何ですか?

- セキュリティガイドラインとは、工場や組織がセキュリティ対策を進める際の考え方や手順を整理した指針です。

経済産業省やIPAが公表するガイドラインは、現状把握から対策、運用までを体系的にまとめており、自社ルールを作る際の土台として活用できます。 - 情報セキュリティは重要ですか?

- 非常に重要です。

工場で情報セキュリティ事故が起きると、情報漏えいだけでなく、生産停止や取引先への影響につながる可能性があります。

特に近年はサプライチェーン全体での対策が求められており、工場でも情報セキュリティへの取り組みは欠かせません。

工場セキュリティ対策は公的ガイドラインに基づき進めよう

工場のセキュリティ不備は自社だけでなく、取引先を含めたサプライチェーン全体を揺るがす重大なリスクです。

「ガイドラインの内容が難しく、何から手をつければいいか分からない」と立ち止まっている間に、リスクは刻一刻と高まっています。

100%完璧に対策を行うのではなく、まずはツールを活用してできることから始めて見てください。

まずは、UTMを導入するだけでも一定のサイバー攻撃に対応できます。

そして、防犯カメラや入退室管理を導入すれば、物理的な対策も可能です。

「まずは自社のリスクを可視化したい」「最適な機器構成を知りたい」という方は、ぜひ弊社トリニティーにお気軽にお問い合わせください。

これらのツールを組み合わせて、自社工場に最適なセキュリティ対策をご提案いたします。

現地調査・お見積り無料!

工場・倉庫向け監視カメラ特設ページ

工場・倉庫では金属や重機の盗難を防ぐセキュリティ対策や、異物混入や労災事故を防ぐためのリスク対策が必要不可欠です。

トリニティーではそんな製造ラインのお悩みを解決する数々のソリューションを展開しています。

スタンダードな監視カメラシステムから現場のDX・省人化を推進するAIカメラシステムまで、お気軽にご相談ください。

詳細はこちら注目キーワード