初期費用0円・月々定額のUTMレンタル

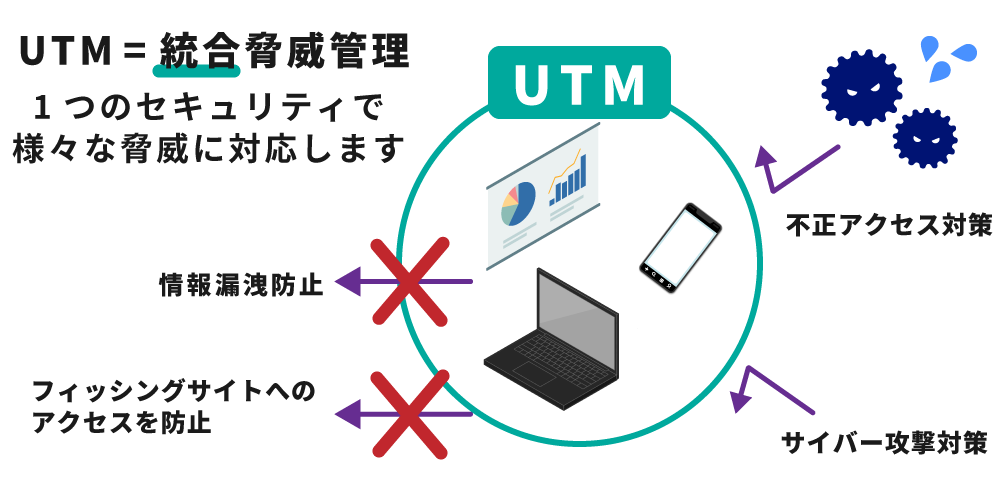

UTM(統合脅威管理)とは、企業のネットワークの出入り口に設置し、外部からのサイバー攻撃や内部からの情報漏洩などの脅威に対応するセキュリティ対策の一つです。

情報社会ともいわれる現代では、情報セキュリティへの理解やリスクへの対策の必要性がより一層高まっています。

トリニティーでは、人気のサクサUTM「SS7000Ⅲ」を初期費用0円・月額費用のみでご利用いただけるレンタルで導入可能です。

UTMって本当に必要?古いと言われる理由とは

結論からいえば、企業の規模問わず、インターネットセキュリティの導入は必要です。

近年、ITツールがどんどん身近になり、ほとんどの企業がパソコンやスマートフォン、タブレットを活用し、インターネット通信をして業務を行います。在宅ワークやシェアオフィスで仕事をする人も増え、ますますITツールの需要が伸びていくことが予測されます。

インターネットを介するサービスやツールが増える中で、ネットワーク犯罪のリスクも高まっているということを忘れてはいけません。

UTMは、ファイアウォールやマルウェア対策など、インターネットセキュリティ対策を行うために必要な様々な機能を一つの機器で担うことができ、管理も簡単なので、弊社のお客様からも人気の製品となっています。

一方で、「UTMはもう古い」「必要ない」という意見が見られることもあります。この理由や、インターネットセキュリティを選ぶポイントについて解説します。

情報セキュリティインシデント対策にインターネットセキュリティが必須

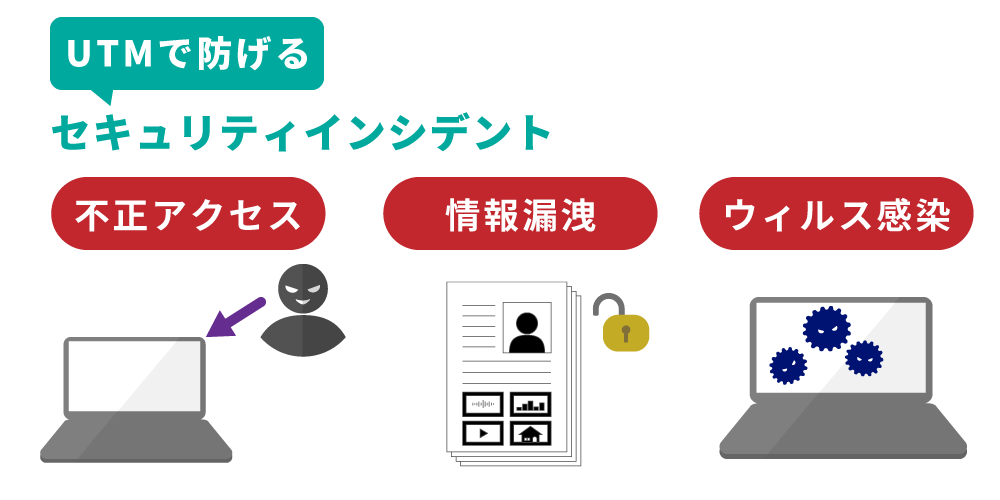

情報セキュリティインシデントとは、サイバー攻撃被害や社内パソコンやUSBメモリなどの端末からの情報漏洩など、情報セキュリティに関連した事件・事故があります。

重大なセキュリティインシデントが発生した場合、内容に応じて報告が義務付けられています。

情報漏洩のようなセキュリティインシデントが発生した場合には、状況により損害賠償が発生したり、社会的信用にも関わり、企業にとって大きなダメージとなります。

また、アクシデントによって社内ネットワークが停止した場合、業務が滞ることによる損失も考えられます。

インターネットセキュリティの導入は、こうしたセキュリティインシデントの発生や企業の信用性を守るためにも重要とされています。

UTMが古いと言われる理由

最近では、インターネットセキュリティの考え方の一つに「ゼロトラスト」というものが注目されつつあります。

社内と社外を境界で分けて考えるUTMと比べ、社内・社外の全てをアクセスを疑い、設置場所や端末のユーザーにかかわらず、都度アクセスを確認するので安全性は高まりますが、費用や工数がかかってしまうことや、認証の処理が遅くなり、業務の効率を下げることが懸念されるというデメリットもあります。

そのため、ゼロトラスト型のセキュリティを導入する団体の傾向としては、高いセキュリティ性が求められる大企業や自治体が多くなります。

どんなインターネットセキュリティが合っているかは、費用や求める機能、ネットワークを利用する人数にもよります。

より強固なネットワーク環境にするなら、UTMにエンドポイントセキュリティを組み合わせることで、より強いセキュリティ性を保つことができます。

数あるインターネットセキュリティの中でUTMが選ばれる理由とは?

UTMが人気なのは、幅広いネットワークリスクに、一つの機器で対応できる点にあります。

インターネットに潜むリスクは多くあり、情報処理推進機構(IPA)は、2023年に発生した社会的影響が大きかった、組織が対応するべき情報セキュリティの脅威として以下のように発表しています。

情報セキュリティ10大脅威(組織)

- 1位:ランサムウェアによる被害

- 2位:サプライチェーンの弱点を悪用した攻撃

- 3位:内部不正による情報漏えい等の被害

- 4位:標的型攻撃による機密情報の窃取

- 5位:修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

- 6位:不注意による情報漏えい等の被害

- 7位:脆弱性対策情報の公開に伴う悪用

- 8位:ビジネスメール詐欺による金銭被害

- 9位:テレワーク等のニューノーマルな働き方を狙った攻撃

- 10位:犯罪のビジネス化(アンダーグラウンドサービス)

インターネットセキュリティを導入する際は、内部からの脅威(情報漏洩、ウィルス拡散、無用なウェブサイトへのアクセス)と、外部からの脅威(不正アクセス、サイバー攻撃、ウィルス)の両方に対応する必要がありますが、複数のセキュリティを導入すると、費用がかかる上に、管理も煩雑になってしまいます。

UTMは、インターネットに潜む幅広いリスクに対し総合的に対応できるため、今でも多くの企業様から人気があります。

人気のUTMをレンタルで導入

弊社では、SAXA(サクサ)のUTM「SS7000Ⅲ」を、初期費用0円・月々定額料金でレンタルにてご利用いただくことができます。

ランサムウェア・マルウェア対策や不正アクセスなどの外部対策、情報漏洩やウィルスの拡散などの内部対策を含む、UTMに求められる総合的な機能はもちろん、注目が高まるエンドポイントセキュリティもオプションで組み合わせることができます。

設置や設定もすべてお任せいただけるので、安心してお任せいただけます。

ウィルスは日々、新しいものが生まれています。サクサの7000Ⅲは、新しいウィルスのパターンを日々更新するから、常にセキュアな状態を保つことができるのもメリットの一つです。

導入後にわからないことがあっても、コールセンターへ連絡すればしっかりと対応してくれるので安心です。

サクサUTM装置 SS7000Ⅲの機能

外部からのネットワークリスク対策機能

- 社内ネットワークへの不正アクセス対策

- ウィルス侵入対策

- C&Cサーバー通信遮断

- 不正webアクセス防止

- スパムメール・迷惑メール検知

- ネットワーク攻撃対策

内部からのネットワークリスク対策機能

- 内部機器からの不正アクセス防止

- 社内でのウィルス拡散防止

- 無用なサイトにアクセスさせないWebウィルタリング

- アプリケーション制御

- ネットワーク攻撃

- 情報漏洩防止

信頼性の高いUTM装置でネットワークリスクをシャットアウト

高評価のエンジンを搭載

高い信頼性で人気

webフィルタリングALSIや、エンドポイントセキュリティ「ESET」など、多くの企業で選ばれるエンジンを搭載しています。

※ESETはオプションとなります

日本製で、導入後のサポートも充実でずっと安心

導入後に困ったことがあっても、コールセンターでしっかりと説明を受けられます。「機械が得意じゃない」という方も安心です。

総務省「情報アクセシビリティ好事例2023」に選定

サクサのUTMは、総務省が選ぶ情報アクセシビリティ好事例2023で選ばれる、信頼性の高いインターネットセキュリティです。

人気の「ESET」「リモートコネクト」もご利用いただけます

SS7000Ⅲは、お客様のご予算やご希望に合わせてカスタマイズができるのもメリットの一つです。

エンドポイントセキュリティは、パソコンやスマートフォンなどのデバイスに対するセキュリティリスクに対応し、内部不正の対策にもなります。

SS7000Ⅲシリーズでは、多くの企業で選ばれる「ESET」を採用。USBメモリやCD-ROMからのマルウェア感染対策にもなり、端末の管理・セキュリティ強化に役立ちます。

導入費用

UTMのレンタルサービスは、初期費用0円、月額13,000円程度~にてご利用いただくことができます。

機器のレンタル、設置から設定までプロが対応するので、「設定方法がわからない」「なにを準備したら良いかわからない」という担当者様にもご好評いただいています。

導入後の出張修理や、困った時のお電話相談も月額料金内に含まれているので、途中で設定を変えたい場合も安心です。

費用例

■ 約15台までのオフィスなら・・・

月額費用14,300円(税込)

小規模のオフィス・事務所に

■ 約60台までのオフィスなら・・・

月額費用18,700円(税込)

オフィス、工場・病院など

中小企業にこそUTMが必要

UTMは、中小企業にこそ必要という声もあり、弊社でもインターネットセキュリティ導入に関するご相談をいただくことが増えています。

以前は大企業で導入されることの多いイメージのあったインターネットセキュリティですが、AI・IoT機器の普及も相まって、情報や金銭、契約書など多くの情報がインターネットを介してやり取りされています。

中小企業の中にはネットワークセキュリティが甘く、隙をつかれやすい状況になっている企業もあります。

経済産業省は、中小企業におけるサイバーセキュリティの実態調査を行ったところ、サイバー攻撃に遭った中小企業の被害が取引先にも影響が及ぶ、「サイバードミノ」が起きた件数がサイバー攻撃が起きた中小企業の約7割にも及ぶと好評しています。

参考:中小企業の実態判明 サイバー攻撃の7割は取引先へも影響

インターネットセキュリティの導入の有無が取引に影響するとの結果も出ており、中小企業にこそ、インターネットセキュリティの導入は必要といえるでしょう。

UTMは初期費用0円のレンタルでオトクに導入

トリニティーでは、企業の情報セキュリティを守るUTMの他、防犯カメラや入退室管理システムなど、お客様の課題を解決する様々なソリューションを提供しています。

自社でもAI・IoT技術を活用したカメラシステムを開発し、一人ひとりに合ってカスタマイズした、お客様にぴったりのセキュリティを導入しやすい価格帯でご提案させていただきます。

誰もがインターネットを活用する時代だからこそ、企業の規模問わず、情報セキュリティに対する意識をしっかりと持ち、対策を行うことが必要です。

弊社のUTMレンタルサービスは、お客様に合ったご提案と、充実のサポートで、導入後も安心してご利用いただけます。

ご相談・お見積りは無料です。

UTMの導入ならお任せください。